(SASCHA STEINBACH SASCHA STEINBACH/)

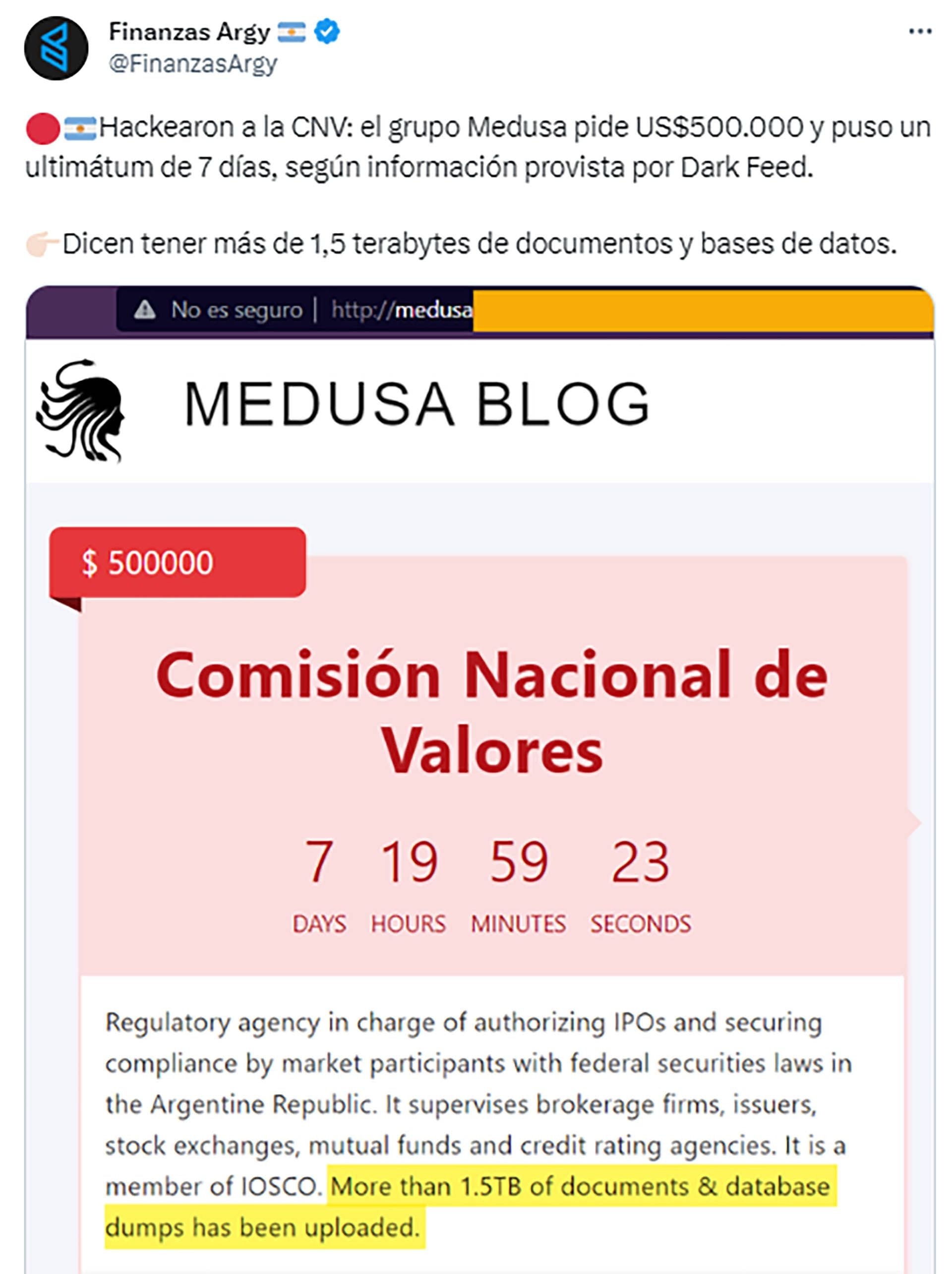

A cuatro días de un ataque informático perpetrado el miércoles 7 de junio, la Comisión Nacional de Valores (CNV) informó hoy que lo aisló desde un primer momento y finalmente logró controlarlo. El ataque “fue realizado con un tipo de código malicioso del tipo ransomware, conocido como Medusa, que había tomado posesión de equipos informáticos y dejó fuera de línea las plataformas del organismo”, precisaron fuentes de la agencia estatal “encargada de la regulación, supervisión, promoción y desarrollo del mercado de capitales”, como afirma en su sitio en internet

Ransomware es la contracción de las palabras en inglés ransom (rescate o recompensa que se exige tras un secuestro) y software, que sería la “cosa” secuestrada. Para liberar 1,5 terabytes de información secuestrada y vuelta inaccesible a la CNV, los atacantes exigían un rescate de USD 500.000, dándole a la agencia un plazo de 7 días para satisfacer el pedido.

“El protocolo de actuación permitió aislar los equipos y toda la comunicación con el exterior para evitar la propagación del código malicioso. Luego se iniciaron los trabajos para reestablecer los servicios de manera paulatina con el fin de lograr la operación plena, que aún continúa en proceso. La información tomada por los atacantes es la información de carácter público que los regulados cargan en la Autopista de Información Financiera, que es la principal vía de comunicación que la CNV mantiene con sus regulados”, afirmó la agencia estatal.

“Las emisiones y otros procedimientos iniciados por los regulados se están aprobando según las necesidades de cada requerimiento, dijo la CNV, que este lunes realizará la correspondiente denuncia penal para que la Justicia “investigue el origen y las responsabilidades del ataque”.

La información sobre el ataque había sido difundida originalmente por Dark Feed, una firma de inteligencia y ciberseguridad especializada en la prevención de ransomware,

“Hace unos 3 días el sitio estaba funcionando mal y yo lo advertí en mi cuenta de Twitter”, dijo Daniel Monastersky, director de una diplomatura en Gestión y Estrategia en Seguridad de la Universidad del CEMA (Centro de Estudios Macroeconómicos de la Argentina).

De hecho, Monastersky también retuiteó a Martín Litwak, especialista en planificación patrimonial y fiscalidad internacional, quien también había señalado que a raíz de casos como este la Organización de Cooperación y Desarrollo Económico y el Tesoro de EEUU romperían acuerdos de intercambio de información con la Argentina.

Los 1,5 terabytes inicialmente mencionados en distintos foros y cuentas en redes sociales significan un volumen enorme de datos sobre personas y empresas que en la Argentina tienen cuentas e inversiones registradas a través de Agentes de Liquidación y Compensación (Alycs, antes más conocidas como Sociedades de Bolsa.

“Es todo dinero en blanco, declarado, pero puede haber cuestiones de privacidad”, dijo Litwak a Infobae.

Cabe acotar que según la Decisión Administrativa 641 sobre “Requisitos mínimos de Seguridad de la Información para Organismos”, que el Poder Ejecutivo hizo pública en junio de 2021, un anexo y una directriz sobre “gestión de incidentes” dice en un pasaje que “en el caso en que el incidente de seguridad hubiere afectado activos de información y hubiere comprometido información y/o datos personales de terceros, se deberá informar públicamente tal ocurrencia.”

Además, Monastersky recordó que un convenio sobre protección de datos detalla también cuestiones vinculadas a la obligación de notificar al incidente a la autoridad de aplicación y a los titulares de los datos, si se verifican ciertos requisitos, aunque -aclaró- esa normativa aún no está vigente.

Medusa

No está claro, por otra parte, si Medusa es un grupo de ataque o un tipo de virus de malware o ransomware, que puede ser usado por diferentes organizaciones.

Ante casos de ransomware la recomendación usual es no pagar el rescate exigido, para no incentivar el delito y porque el pago tampoco asegura la recuperación completa de archivos y sistemas. Hay sitios de ayuda fusionados con Europol u organizaciones similares que proveen parches de seguridad que pueden resolver ataques recuperando la información secuestrada.

Además, si hay pedido de rescate en criptoactivos, existe la posibilidad de hacer reversiones en sitios de criptomonedas y llegar a ella, si es que está denunciada. Existe además el “Convenio de Budapest”, un acuerdo de asistencia mutua al que adhirió la Argentina y en el que empresas como Google y Facebook y plataformas como YouTube y Gmail responden a pedidos de información voluntaria para “armar el rompecabezas” en caso de ciberataques.

Pero cuando un ransomware ocurrió, se trata de un combate cuesta arriba.

Recientemente, Gabriel Zurdo, fundador y presidente de BTR, una empresa argentina especializada en seguridad informática, señaló en Infobae el progresivo aumento de campañas de phishing, malware y operaciones de ransomware ejecutadas de forma totalmente automatizada. La Inteligencia Artificial (IA) y el uso de Machine Learning, escribió el especialista, potencian el aumento de técnicas concebidas para el engaño.

En 2002 el aumento de los casos de ciberamenazas fue “alarmante” el panorama de 2023 en adelante “no es mejor”, escribió Zurdo.

“El pronóstico sugiere una evolución nunca vista de la industria del cibercrimen. Dado el éxito obtenido por los cibercriminales, mediante la aplicación de nuevas tecnologías y técnicas, como la de RaaS (Ransomware as a Service), un creciente número de vectores adicionales de ataque estará accesibles como servicio en la “dark web”. Esto traerá aparejada la expansión del universo del cibercrimen. Crear y vender paquetes de ataque como servicio es una modalidad rápida, sencilla y replicable”, señaló.

Una nueva tendencia serían las estafas de ChatGPT. “Debido a su enorme popularidad, la herramienta llamó mucho la atención de los delincuentes, quienes utilizaban dominios de typosquatting, un ataque de ingeniería social que consiste en registrar y usar dominios web con errores de escritura con fines malintencionados. Estos sitios web falsos se hicieron pasar por el oficial de ChatGPT y engañaron a los usuarios para que descargaran programas dañinos”, explicó Zurdo, quien alertó también sobre bandas de ciberdelincuentes con capacidad de “inteligencia y ejecución” para atacar en simultáneo empresas y organizaciones en Argentina y Corea del Sur y citó como ejemplo que el 29 de marzo pasado la banda de ransomware LockBit anunció el hackeo del Servicio Nacional de Impuestos de Corea del Sur.

Acá por ahora no habrían llegado a la AFIP, pero empezaron probando con la CNV.

Seguir leyendo:

Hacer Comentario