Los ciberdelincuentes que accedieron a los sistemas de la Comisión Nacional de Valores (CNV) el 7 de junio publicaron parte de la información robada para presionar al organismo por el pago de un rescate de USD 500.000 para devolver 1,5 terabytes de información sustraída. La organización de hackers conocida como Medusa, autora del robo, había publicado el pedido de rescate en un blog que posee en la dark web, la versión de Internet que no es accesible para los buscadores convencionales. En ese mismo espacio, hoy publicó parte del material perteneciente a la CNV junto a un ofrecimiento para contactar con los hackers.

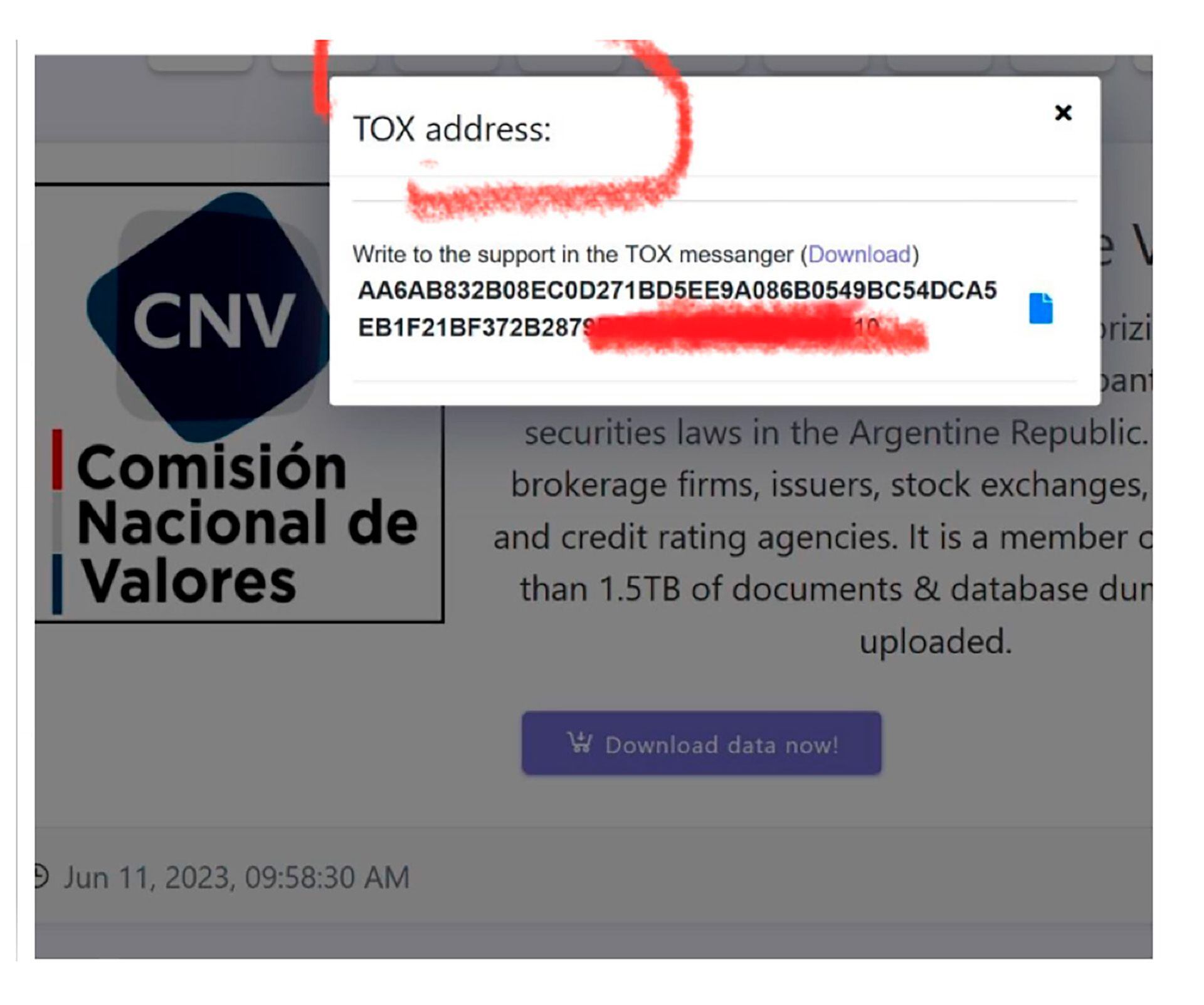

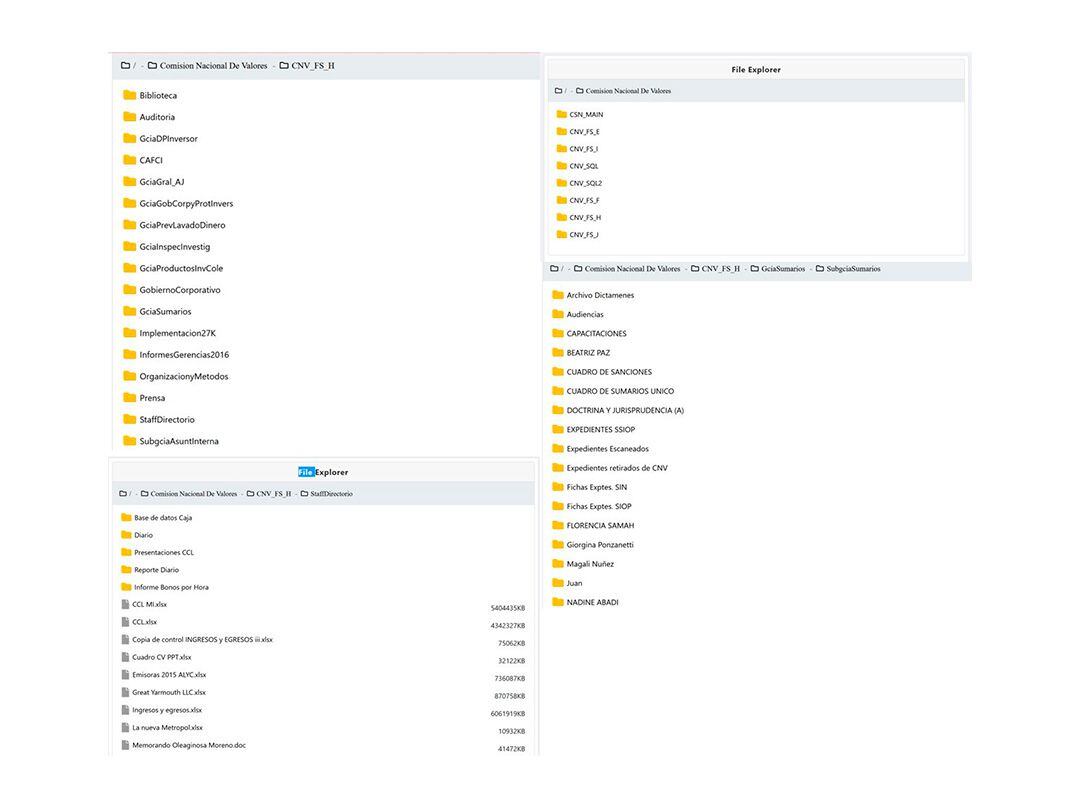

Según capturas del blog de Medusa a las que accedió Infobae, los menúes de archivos de la CNV se publicaron junto a un botón que invita a descargar la información. Ese acción linkea a la dirección de Tox para poder contactar a la organización. Tox es un servicio de mensajería instantánea de textos y videollamadas, muy utilizado en los ciberataques ya que vuelve muy compleja la identificación del emisor. De esa forma, si se intenta descargar del blog de Medusa los contenidos de la CNV se accederá a un larguísimo código de letras y números que sirve de dirección para comunicarse dentro de esa red de mensajería con los ciberdelincuentes.

De este modo, los datos de la CNV no tienen acceso público pero los secuestradores dieron otro paso para concretar su operación de ransomware, una modalidad de hackeo que consiste en ingresar a los sistema de una organización estatal o privada, capturar la información y ponerle nuevas contraseñas para volverla inaccesible para sus propios dueños. La víctima en este caso es la CNV, el organismo estatal que regula el mercado de capitales, por lo que toda su información es altísima sensibilidad.

Cinco días después del ataque, la CNV presentó una denuncia penal ante la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI), al tiempo explicó que “conserva la totalidad de la información de sus sistemas gracias a las acciones de prevención llevadas adelante” por la entidad ante la eventualidad de ciberataques. Ante la novedad presentada hoy, desde el organismo declinaron hacer comentarios al tiempo que se conoció que analizan ampliar la denuncia ya existente, algo que estaba previsto antes de la publicación de hoy.

Más allá del esperable silencio de la CNV, ¿qué pasos pueden seguir los ciberdelincuentes tras la publicación de hoy? “El principal problema en estos casos es que una vez que la información se sube y se hace pública, lo será para siempre. Hay casos de víctimas que han pagado el rescate pero no han conseguido que sus datos sean eliminados de algún lugar de la dark web”, explicó el experto Gabriel Zurdo, de BTR Consulting.

En la opinión de Zurdo, la publicación de una dirección de Tox, un canal ultraprotegido de comunicación “muy popular en este ámbito clandestino”, sugiere que los hackers de Medusa quieren seguir extendiendo una eventual negociación para cobrar el rescate. Aunque no debe tomarse como la única vía posible de concretar su delito. “Otra opción es que suban parte de la información para poder fraccionarla y negociar rescates con alguna empresa o persona que aparezca mencionada, para generar algún lucro adicional”, agregó.

Zurdo explicó que muchas veces se abre ese canal de comunicación para tratar de que algún perjudicado por la difusión de los datos se vuelque a negociar solamente su propia información. La víctima principal, en este caso la CNV, seguiría siendo el principal afectado por el resto de los datos.

Tal como informó Infobae días atrás, en el opaco mundo de los hackers, Medusa se volvió enormemente visible en base a varios golpes exitosos contra empresas e instituciones. Esa notoriedad trajo la aparición de imitadores con lo cual, genera además ataques de terceros que se hacen pasar por el temido grupo. Pero de una forma o de la otra, explican los expertos, generan un fenómeno temible.

“Medusa empezó a cobrar fuerza desde 2021 y este año atacó varias entidades públicas en muchos países, como EEUU o la Argentina. Usan ransomware y piden rescates millonarios. Por eso es importante trabajar en regulaciones para seguridad informática. La banca y las finanzas están reguladas por el BCRA, pero muchas otras compañías y verticales no lo están. Estas noticias van a llegar todos los días: ahora estamos en 2.000 ataques por semana. Esto se empieza a resolver con cultura, regulaciones e inversión en el cuidado de los datos, tanto para personas como para compañías”, dijo Sergio Oroña, Managing Partner de Consulting Services, una compañía de seguridad informática.

El grupo de hackers que debe su nombre a la criatura de la mitología griega que petrifica a sus víctimas con la mirada ganó notoriedad en marzo de este año después de que se le atribuyera la responsabilidad de un ataque al distrito de las Escuelas Públicas de Minneapolis (MPS) y compartiera un video de los datos robados.

Seguir leyendo:

Ransomdemia: ayer la industria farmacéutica, hoy la CNV ¿y mañana?

Hacer Comentario